1. uRPF & Static Nulll0(Cisco推奨)

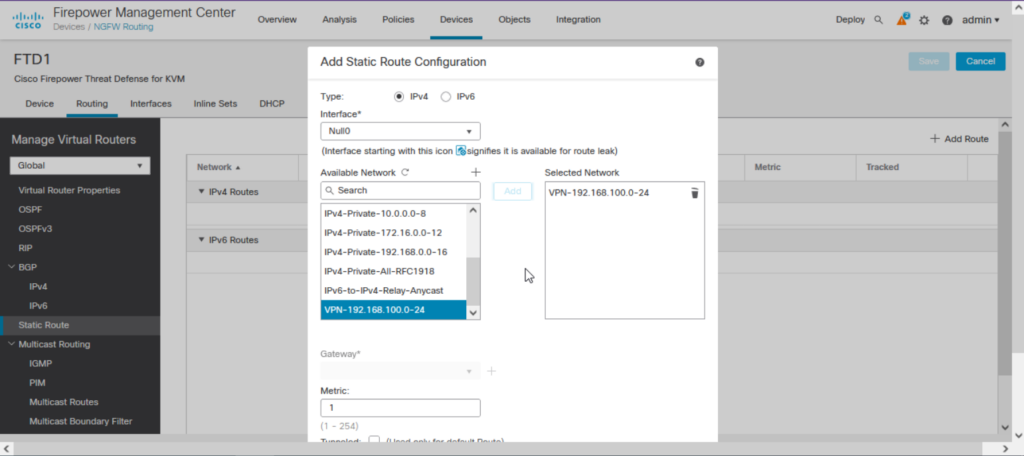

- VPNアドレスプールに対してNull0のStatic Routeを設定

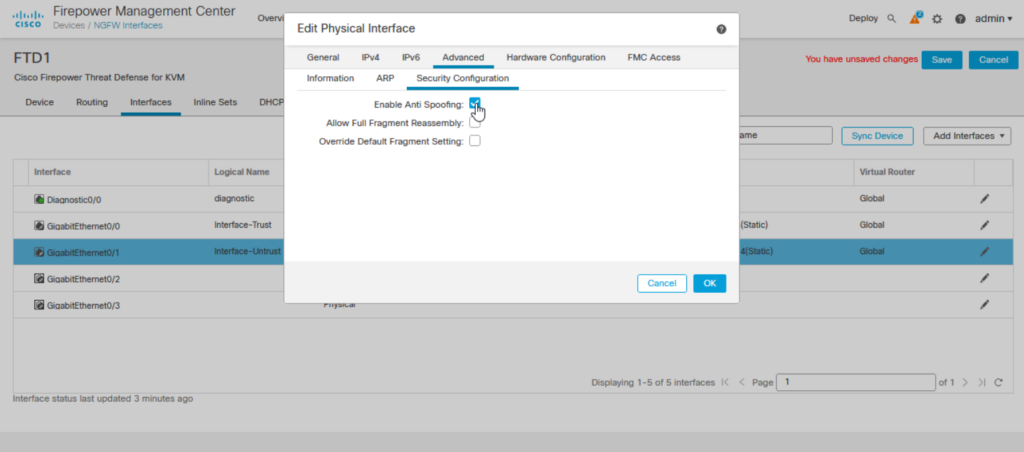

- VPN接続を受け付けるインターフェースにてEnable Anti Spoofingにチェックを入れる

◎VPN接続してきたクライアントはグローバルIP持ってるから帰れるけど、実IPがVPNアドレスプールの場合はNull0で破棄するようになってる(要はuRPFチェック)

2. sysopt connection permit-vpn

◎ACPで許可するRuleを書かなくても、VPN接続は一律で許可する設定。

Devices > VPN > Remote Access > VPN Profile > Access Interfaces.